「VPNを使っているから安全」

そう思っていませんか?

実は近年、VPNを“入口”にしたマルウェア侵入や情報漏えい事件が急増しています。

この記事では、基本情報技術者試験の頻出問題を切り口に、

-

VPNの本当の役割

-

なぜVPNを使っても情報漏えいが起きるのか

-

「VPNは危険」という誤解の正体

-

今すぐできる対策

を、初心者にもわかるように解説します。

❓ 問題:VPNを使っても情報漏えいが起きる主な原因は?

問題文

VPNを使用しても情報漏えいが発生する主な原因として最も適切なものはどれか。

選択肢

-

A:VPN通信が必ず盗聴されるため

-

B:認証後の端末が侵害されるため

-

C:暗号化方式が古いため

-

D:IPアドレスが固定であるため

👉 正解:B(認証後の端末が侵害されるため)

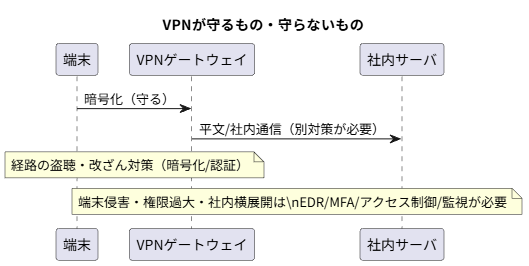

✅ 正解の理由:VPNは「通信経路」しか守らない

VPNの本質はこれです。

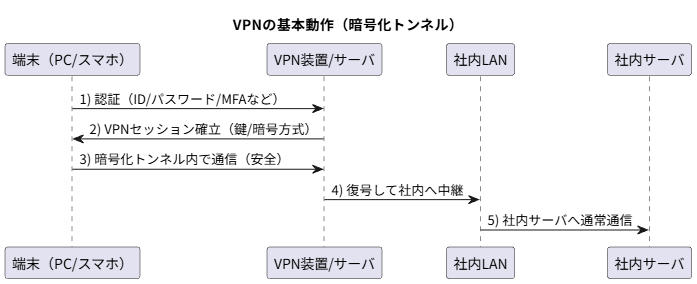

🔐 VPN = インターネット上の通信経路を暗号化して安全にする技術

つまりVPNが守るのは

👉 「経路」だけ

一方で、次のものは 守られません。

-

端末自体がマルウェア感染している

-

認証情報(ID/パスワード)が盗まれている

-

VPN接続後に社内ネットワークで不正操作される

最近の被害は、まさにここを突かれています。

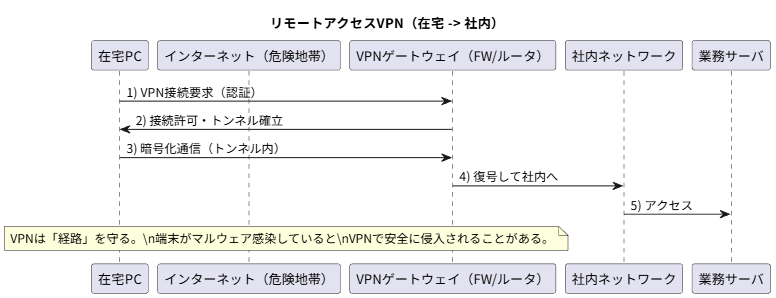

🚨 最近増えている「VPN経由マルウェア侵入」の実態

よくある侵入パターン

-

フィッシングメールでID/パスワードを盗む

-

VPNで社内ネットワークへ“正規ユーザーとして”侵入

-

社内サーバにマルウェア展開

-

情報窃取・ランサムウェア感染

👉 VPN自体は破られていない

👉 中に入った“正規ユーザー”が悪用されている

これが「VPNは危険」と言われる正体です。

❌ 他の選択肢が間違いな理由

A:VPN通信が必ず盗聴されるため

❌ VPNは暗号化するため、通信は基本的に盗聴されない

👉 盗聴が原因ならVPNの意味がない

C:暗号化方式が古いため

❌ 現在のVPNは強力な暗号方式を利用

👉 事故の多くは「暗号が弱い」ではなく

👉 ID漏えい・端末感染・設定ミス

D:IPアドレスが固定であるため

❌ IP固定=即漏えいではない

👉 直接的な原因にはならない

🧠 試験用 1行まとめ

VPNは通信経路を守るだけ。

接続後の端末侵害までは防げない。

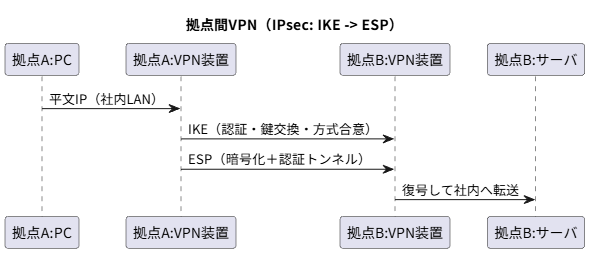

拠点間VPN(サイト間)=IPsecの定番(IKE→ESP)

拠点Aと拠点BのVPN装置同士がトンネルを張る方式。

試験でよく出るのはここ。

⚠️ 「VPNは危険」は半分ウソ、半分ホント

正しく言うとこうです。

-

❌ VPNを使うと危険

-

✅ VPNを過信すると危険

VPNはあくまで

👉 鍵付きのトンネル

トンネルの中に

👉 ウイルス持ちの人が入ってきたら意味がない

🔐 実務で必須の対策(これやってない会社は危ない)

✅ 1. 多要素認証(MFA)

-

パスワード + ワンタイムパス

-

盗まれてもログイン不可

✅ 2. 端末のセキュリティチェック

-

ウイルス対策

-

OS・ブラウザ更新

-

EDR / MDM

✅ 3. VPN接続後の権限制御

-

全社ネットワークへフルアクセス禁止

-

必要最小限のアクセス制御

✅ 4. ログ監視・異常検知

-

深夜アクセス

-

海外IP

-

不自然な通信量

🎯 まとめ

-

VPNは 通信経路を守る技術

-

端末が侵害されていたら VPNでも情報漏えいは起きる

-

最近の被害は VPNそのものではなく「認証後の侵害」

-

試験でも実務でも

👉 「VPN=万能」ではないと理解するのが重要

🔚 試験対策ワンポイント

この問題は

👉 「VPNは何を守るか」

👉 「VPNが守らないものは何か」

を理解していないと間違えやすい。

覚え方:

VPN = 道を守る

家(端末)は守らない